Imagina que tienes una casa que debe tener exactamente cierta cerradura, cierto diseño y ciertos muebles, y quieres que alguien (o algo) pueda decirte con total certeza: “sí, tu casa está tal cual la planeaste, sin intrusos, sin trampas”. Eso es más o menos lo que esta función de AWS viene a plantear… pero aplicada al mundo de los servidores virtuales.

¿Por qué lo sacaron ahora?

Antes, en los servidores de Amazon EC2 (las famosas “instancias EC2”), podías configurar todo bien: eliminar accesos de operadores, asegurar que nadie externo entra, etc. Pero… no había prueba de que ese estado realmente estuviera siendo respetado. En otras palabras: podrías creer que el servidor estaba limpio, pero no tenías testigo que lo confirmara. Amazon Web Services, Inc.

Y la verdad es que en muchas organizaciones (las de “no vamos a andar con tonterías de seguridad”), eso es un problema.

¿Qué trae de nuevo?

Pues varias cosas interesantes:

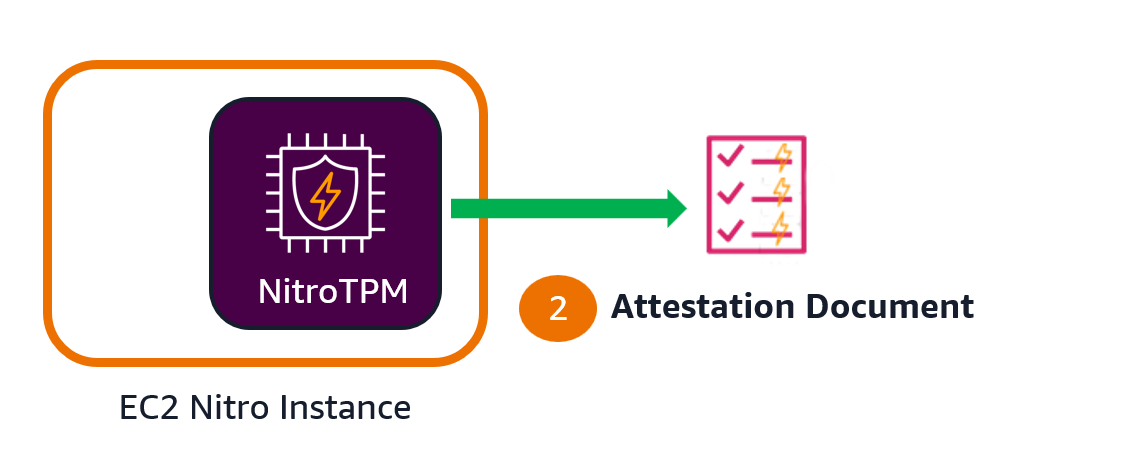

- Se basa en el sistema NitroTPM (Trusted Platform Module virtual de AWS) para instancias EC2. Esto permite que el sistema diga: “eh, he revisado lo que se cargó al arrancar, lo que se está ejecutando… y está todo correcto”. AWS Documentation

- Introduce el concepto de una Attestable AMI (imagen de máquina de Amazon preparada para esto), que incluye una medición criptográfica de todos sus contenidos (aplicaciones, sistema, arranque, etc.). Si la instancia arranca otra cosa, la medición cambia y la “prueba” ya no cuadrará. AWS Documentation

- Integración con AWS KMS para que sólo las instancias que pasen la “attestation” puedan acceder a ciertas claves o secretos. En otras palabras: “si no demuestras que estás corriendo el software autorizado, no te damos la llave”. AWS Documentation

- Ya disponible en todas las regiones comerciales de AWS (incluido GovCloud de EE.UU.). Amazon Web Services, Inc.

¿Pero qué demonios significa todo eso en lenguaje sencillo?

Ok, aquí va el “traducido al español coloquial”:

- Antes: “Confía en mí, está todo bien”.

- Ahora: “Aquí tienes una firma digital que demuestra que esto es lo que se lanzó, sin interferencias, sin remover secretos, sin extraños al volante”.

Entonces, si eres la empresa que no quiere arriesgar que alguien cambie silenciosamente el software de su VM (por ejemplo, en un entorno altamente regulado, financiero o de datos sensibles), pues esta función es una gran ayuda.

¿Dónde puede entrar esto al quite?

Algunos ejemplos:

- Una empresa de SaaS que quiere distribuir su software como AMI, lanzable por clientes, pero sin que los clientes puedan curiosear el “corazón” del software (modelo de IA, algoritmo secreto). Gracias al Attestable AMI + la attestation, pueden decir: “Sí, corremos tu imagen, puedes usarla, y nosotros garantizamos que no modificaste nada”.

- Organizaciones que quieren asegurarse de que una instancia no tenga acceso de operador externo, que arranque limpio, sin parches ocultos o modules no autorizados.

- Casos donde la confidencialidad y la integridad son clave (por ejemplo, datos biomédicos, luchas contra fraudes, etc).

¿Qué hay que tener en cuenta para usarla?

Sí, no todo es “activar y ya”.

- La AMI debe crearse como “attestable”: usar sistemas compatibles (por ejemplo, Amazon Linux 2023 como base), arquitectura x86_64 o arm64, modo de arranque UEFI y TPM 2.0 habilitado. AWS Documentation

- La instancia debe usar un tipo compatible con NitroTPM (instancias Basadas en Nitro System) y debe habilitarse en el arranque. AWS Documentation

- Si tras arrancar haces cambios persistentes en la instancia que alteran los contenidos (“editaste archivos importantes”, “instalaste algo distinto”), la medición ya no va a coincidir con la referencia de la AMI y la attestation fallará. AWS Documentation

- Es una herramienta potente, pero no reemplaza toda la seguridad: hay que hacer la base, parches, configuración de red, etc. Esta función es como el “testigo digital” que te confirma que el carro arrancó sin secuestradores al volante.

¿Y cuál es el “pero”? Porque siempre hay “peros”.

La verdad es que sí:

- ¿Cuántas organizaciones lo adoptarán ya mismo? Algunos en la comunidad han dicho: “Ok, está chido, pero ¿realmente tengo este nivel de paranoia + confianza en nube para usarlo?” Amazon Web Services, Inc.

- Configurar correctamente una AMI “Attestable” puede requerir más trabajo que una AMI genérica: asegurarte de que todo esté “medible” y que no haya variaciones.

- Si haces cambios después del arranque y esperas que siga siendo “igual”, pues vas a tener dolores de cabeza porque la medida cambia y fallará la verificación.

- Como siempre, depende de que tu implementación esté alineada, que tu equipo entienda lo que se puede y lo que no.

Hablemos claro: Nitro Enclaves no es magia negra ni un hechizo de Harry Potter. Es un sistema que crea pequeñas cajas fuertes virtuales dentro de tu servidor en AWS. Imagina tu computadora como un edificio; Nitro Enclaves sería la habitación del tesoro que nadie puede tocar, ni el administrador del edificio, ni el vecino curioso, ni siquiera tu gato cuando saltó sobre el teclado.

¿Por qué todos están hablando de esto?

Mira, no soy yo quien lo dice, lo dicen los cracks del mundo tech:

- 1Password y Dashlane usan estas cajas fuertes para que ni ellos puedan ver tus contraseñas. Sí, ni ellos. Ni siquiera para revisar si escribiste la contraseña de tu gato correctamente (guiño al Ing. panucho).

- ACINQ y Crypto.com están en plan “blockchain hardcore” y necesitan proteger llaves criptográficas como si fueran lingotes de oro.

- Anjuna y Fortanix se meten en la onda de la confidential computing, que es como ponerle blindaje a tus datos financieros y de salud sin tener que rehacer toda la app.

- Brave y M10, nada menos, aseguran transacciones de criptomonedas y monedas digitales. O sea, si te estás imaginando billetes volando por la red, así es como no se escapan.

En pocas palabras, Nitro Enclaves es como ese amigo que siempre vigila tus cosas cuando sales de casa, pero con capa de superhéroe y certificado de hacker-resistente.

¿Y cómo funciona sin complicarte la vida?

No te asustes: no necesitas ser un ingeniero de la NASA para usarlo. Básicamente, tu servidor crea un entorno aislado para procesar datos sensibles, y nadie puede husmear mientras trabaja. Además, puedes hacer que todo el proceso deje una especie de “huella digital” verificable, para que digas: “Sí, todo está bajo control, cero riesgos”.

Y lo mejor: no tienes que reinventar la rueda ni reescribir toda tu app. Solo lo activas y listo, tus datos ahora tienen más seguridad que la cuenta bancaria de Elon Musk… bueno, casi.

¿Por qué me emociona un poco (y por qué no tanto)?

Me emociona porque, al fin, la nube está añadiendo otro nivel de “podemos probar que estamos limpios, que no hay puerta trasera”. En un mundo donde “el proveedor” muchas veces es una caja negra, esta función da luz al interior.

Pero no me emociona tanto porque… bueno, hay que asumir que ya tienes “todo lo demás en orden”. Si tu red, tus usuarios, tus políticas, tu parcheo falten, esto sólo es una capa adicional. No es el “salvavidas” mágico.

La nueva función de EC2 Instance Attestation de AWS es como un “certificado de autenticidad” para tus instancias: puedes demostrar que están corriendo justo lo que tienen que correr, ni más ni menos.

Nos vemos pronto, y recuerda: si tus datos fueran un meme, Nitro Enclaves se asegura de que nadie lo robe antes de que se vuelva viral. Si tu empresa se toma en serio la integridad del entorno, este “máster” es un gran aliado.

Así que ya sabes, si quieres dormir tranquilo mientras tus apps manejan datos sensibles, Nitro Enclaves es tu nuevo mejor amigo. Y si alguien te pregunta qué es, simplemente di: “Es como un cofre del tesoro que solo abre quien tiene la llave… y ni yo la tengo”.